Olá amigos, este post esta relacionado a publicações de apoio de uma equipe técnica auto intitulada MTI (Mixed Technology Influence). Fique a vontade para divulgar e compartilhar esta postagem.

O recurso de Bitlocker antes da carga do sistema operacional garante um nível adicional de segurança muito interessante, ainda mais quando temos em nosso dia a dia documentos e dados importantes dentro da mochila durante o caminho para o trabalho ou indo para casa (Lembre-se do seu notebook).

A informação contida em seu computador é importante demais para ficar desprotegida e de fácil acesso, então vamos colocar um degrau de dificuldade para os meliantes que decidirem levar seu computador ou notebook.

O recurso de bitlocker vem desde o Windows Vista e criptografa o HD de um computador baseado nos blocos do disco, que é bem diferente do uso do EFS para arquivos e pastas criptografadas (muito comum no Windows XP. por exemplo). É extremamente útil em estações de trabalho porém pode ser utilizado em servidores membros de domínios.

No Windows Server 2012 R2, o bitlocker utiliza um algoritmo AES de 256 bits e permite até mesmo utilização de certificados digitais (excelente para bancos e instituições mais preocupadas com segurança). Uma grande vantagem dessa nova versão para Windows 8, é que já possui suporte a HDs com tecnologia baseada em Hardware-Based-Encryption, que absorve toda a carga matemática do processo de criptografia (sim é muito mais rápido criptografar um disco com esse recurso). É possível ainda configurar agentes de recuperação para momentos em que a chave é perdida, porém não entrarei nesse mérito neste post. Aqui a ideia é habitar o bitlocker em servidores que não possuam a integração de um chip chamado TPM.

O bitlocker precisa de forma nativa do recurso de apoio de um chip interno do hardware, chamado de chip TPM (Trusted Platform Module). Não são todos os servidores e estações de trabalho que possuem tal tecnologia, então faremos a desativação da exigência dessa tecnologia através de uma GPO local.

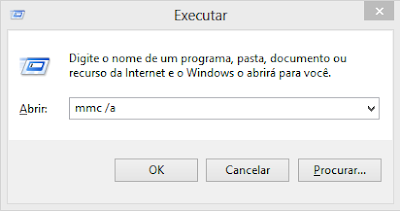

1) Abra seu menu iniciar e digite mmc /a

2) Clique em arquivo e depois em Adicionar/remover Snap-in

3) Encontre na lista a esquerda a opção "Editor de objeto de politica de grupo". Marque essa opção e pressione o avançar.

4) Na tela abaixo faremos essa politica localmente então apenas pressione o concluir.

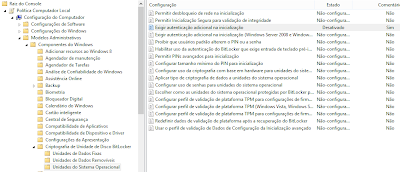

5) Você deve visualizar a tela abaixo. Expanda as opções conforme a imagem para poder localizar o local que faremos a modificação.

- Computer Configuration (configuração do computador)

- Adminitrative template (modelos administrativos)

- Windows Component (componentes do Windows)

- Bitlocker Driver (criptografia da unidade de disco bitlocker)

- Operational System (unidades do sistema operacional)

Localize a direita da tela a opção Require aditional authentication at startup (Exigir autenticação adicional na inicialização)

6) Marque os itens abaixo:

- Mude de Não Configurado para Habilitado

- Marque a opção Exige uma senha ou uma chave de inicialização em uma unidade flash USB

7) Agora você pode ir até o Windows Explorer (atalho Winkey + E), clicar com o botão direito na unidade C:\ e iniciar o processo de criptografia do HD.

8) Se tudo deu certo será apresentado a seguinte imagem quando você reiniciar seu computador, solicitando então a senha ou chave de recuperação.

OBS.: Importante

Existe possibilidade de perda de dados durante o processo então faça um backup antes de efetivar as configurações.

Grande abraço do Edu e sucesso!

Parabéns pelo artigo. Um bom conteúdo, prático e objetivo.

ResponderExcluir